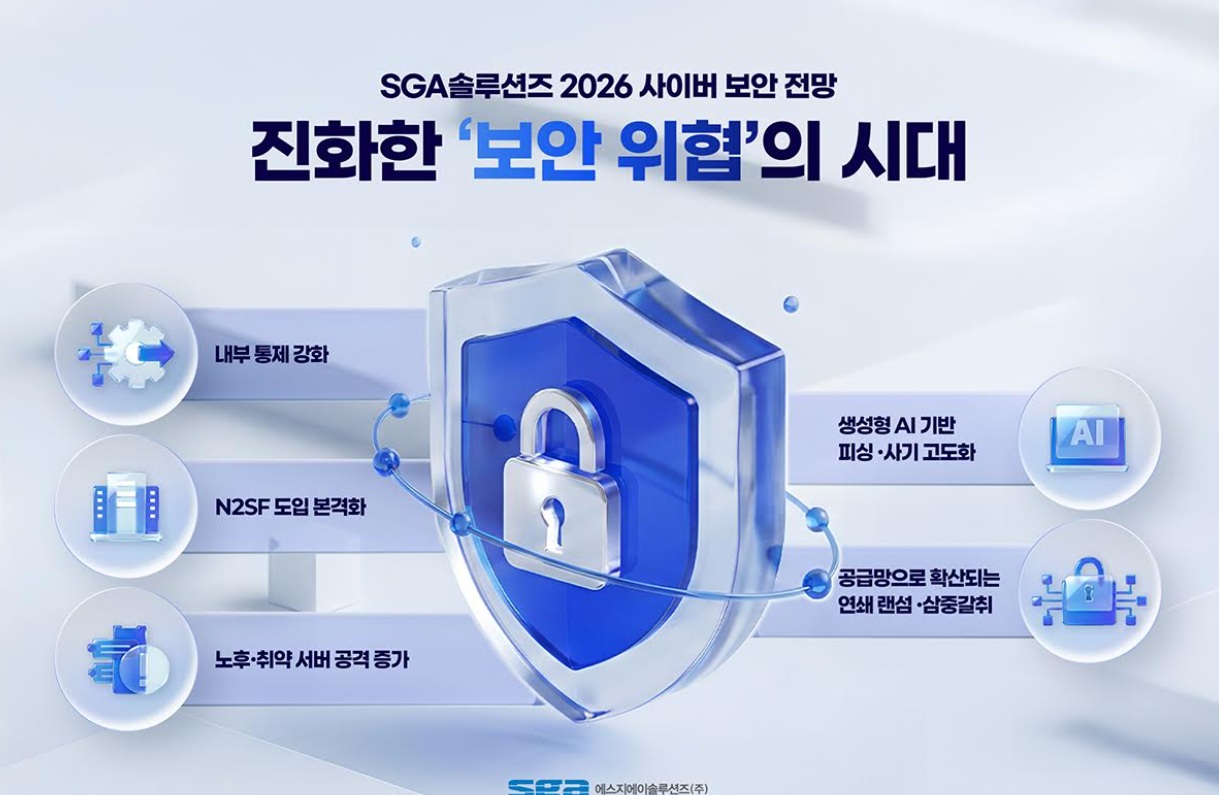

통합 IT 보안 전문기업 SGA솔루션즈(대표 최영철)가 12일 ‘2026년 사이버 보안 전망’을 발표했다. 회사는 기존 공격 패턴의 고도화가 2026년 보안 위협의 핵심 트렌드가 될 것으로 전망했다.

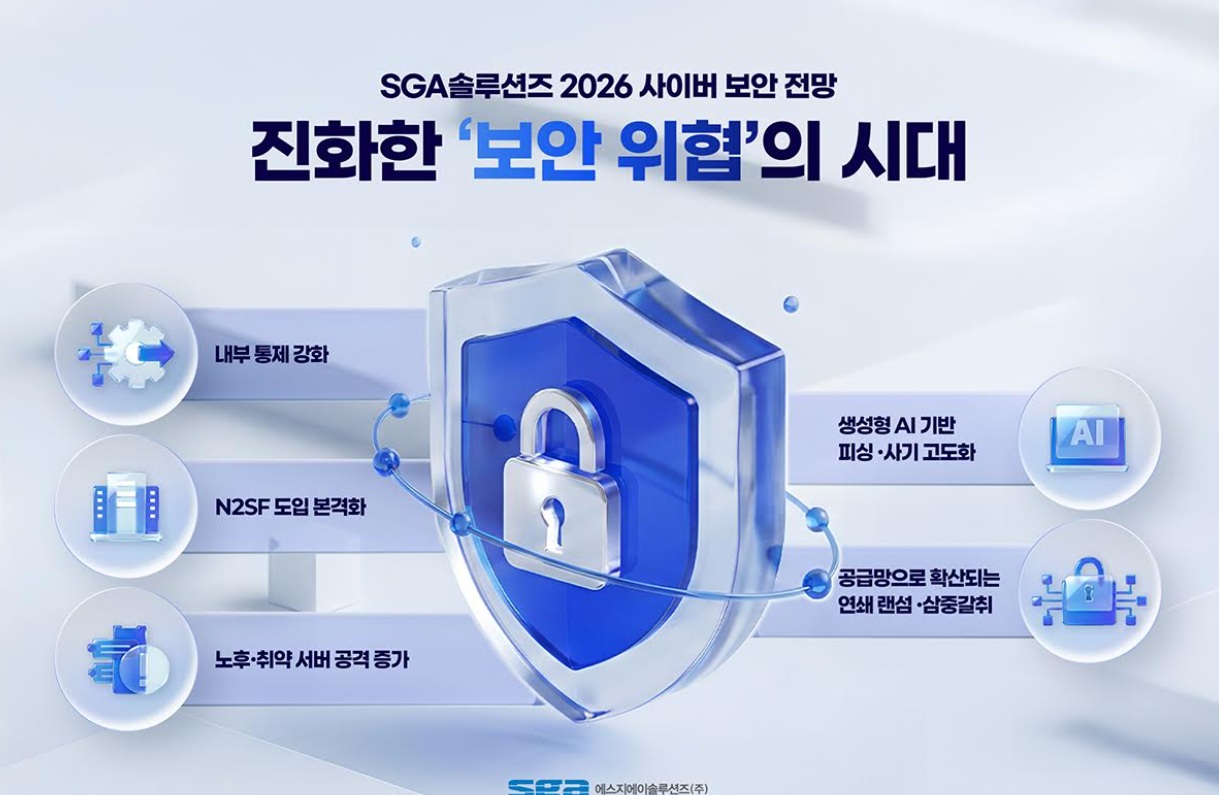

SGA솔루션즈가 제시한 ‘2026년 사이버 보안 5대 전망’은 ▲내부 통제 강화 ▲N2SF 도입 본격화 ▲노후·취약 서버 공격 증가 ▲생성형 AI 기반 피싱·사기 고도화 ▲공급망으로 확산되는 연쇄 랜섬·삼중갈취 등이다.

내부 통제 강화는 계정·권한 관리 부실로 인한 침해 사고를 줄이기 위한 조치로, 계정별 정책 수립과 접근 정책 판단(PDP)을 수행하는 ICAM을 통해 제로 트러스트 환경 구현이 가능하다고 회사 측은 설명했다.

N2SF(국가 망 보안체계) 도입은 정부부처와 공공기관을 중심으로 본격화되고 있으며, 사이버 보안 평가 지표 가산점 항목으로 포함되면서 공공부문 필수 과제로 자리잡았다. SGA솔루션즈는 기존 인프라에 제로 트러스트 오버레이를 적용해 단계적 N2SF 반영이 가능하다고 밝혔다.

노후·취약 서버 공격은 보안 패치가 지연된 서버를 타깃으로 웹셸·백도어 설치 형태로 확산되며, 서버보안 솔루션을 통한 커널 레벨 사용자 행위 통제가 필요하다고 회사는 강조했다.

생성형 AI 기반 피싱·사기 공격은 업무 환경을 정교하게 모방하는 방식으로 증가하고 있으며, 콘텐츠 위변조 탐지와 다중 인증 등 기술적 통제가 요구된다고 설명했다.

랜섬웨어 공격은 공급망을 통해 확산되며, 데이터 암호화와 정보 유출, 서비스 마비까지 포함하는 ‘삼중 갈취’ 방식으로 진화하고 있다. 연쇄 공격도 증가 추세를 보이며, 백업 및 복구 체계 강화와 이상 행위 탐지가 필수적이라고 회사는 덧붙였다.

SGA솔루션즈 최영철 대표는 “2026년 보안의 성패는 서버·계정·동적 제어 중심 제로 트러스트 보안 체계의 고도화 속도에 달려 있다”며 “기존 인프라 위에 정책과 행위 기반 보안을 구축해 실질적인 방어 능력을 확보하는 것이 중요하다”고 말했다.

- 관련 기사 더 보기

SGA Solutions Announces Five Cybersecurity Forecasts for 2026

SGA Solutions (CEO Choi Young-cheol), a leading integrated IT security company, announced its "2026 Cybersecurity Outlook" on the 12th. The company predicted that the advancement of existing attack patterns will become a key security threat trend in 2026.

The '5 Cyber Security Forecasts for 2026' presented by SGA Solutions include ▲Strengthening internal controls ▲Full-scale introduction of N2SF ▲Increase in attacks on aging and vulnerable servers ▲Advanced generative AI-based phishing and fraud ▲Cycle ransomware and triple extortion spreading through the supply chain.

The company explained that strengthening internal controls is a measure to reduce breach incidents caused by poor account and authority management, and that a zero-trust environment can be implemented through ICAM, which establishes account-specific policies and performs access policy judgment (PDP).

The implementation of the National Network Security Framework (N2SF) is gaining momentum, particularly among government ministries and public institutions. It has become a mandatory public sector initiative, earning additional points in cybersecurity evaluation indicators. SGA Solutions announced that it can implement N2SF in stages by applying a zero-trust overlay to existing infrastructure.

The company emphasized that attacks on old and vulnerable servers spread in the form of web shells and backdoors targeting servers with delayed security patches, and that kernel-level user behavior control through server security solutions is necessary.

Generative AI-based phishing and fraud attacks are on the rise, sophisticatedly mimicking work environments, requiring technical controls such as content forgery detection and multi-factor authentication, he explained.

Ransomware attacks are spreading through the supply chain and evolving into a "triple-hit" attack method that includes data encryption, information leaks, and service disruption. Chain attacks are also on the rise, making it essential to strengthen backup and recovery systems and detect abnormal behavior, the company added.

SGA Solutions CEO Choi Young-cheol said, “The success or failure of security in 2026 will depend on the speed of advancement of a zero-trust security system centered on servers, accounts, and dynamic control,” adding, “It is important to secure practical defense capabilities by building policy- and behavior-based security on top of existing infrastructure.”

- See more related articles

SGAソリューションズが2026年サイバーセキュリティ5大展望発表

統合ITセキュリティ専門企業SGAソリューションズ(代表チェ・ヨンチョル)が12日'2026年サイバーセキュリティ展望'を発表した。同社は、既存の攻撃パターンの高度化が2026年のセキュリティ脅威の中核トレンドになると見込んだ。

SGAソリューションズが提示した「2026年サイバーセキュリティ5大展望」は、▲内部統制強化▲N2SF導入本格化▲老後・脆弱サーバー攻撃増加▲生成型AI基盤フィッシング・詐欺高度化▲供給網に拡散する連鎖ランサム・三重挫臭などだ。

内部統制強化は、アカウント・権限管理不良による侵害事故を減らすための措置であり、アカウント別政策樹立とアクセス政策判断(PDP)を遂行するICAMを通じてゼロトラスト環境の実現が可能だと会社側は説明した。

N2SF(国家ネットワークセキュリティシステム)の導入は政府省庁と公共機関を中心に本格化しており、サイバーセキュリティ評価指標加算点項目として含まれ、公共部門の必須課題となった。 SGAソリューションズは、既存のインフラストラクチャにゼロトラストオーバーレイを適用し、段階的なN2SF反映が可能だと明らかにした。

老朽・脆弱なサーバー攻撃は、セキュリティパッチが遅れたサーバーをターゲットにウェブシェル・バックドアのインストール形態に広がり、サーバーセキュリティソリューションによるカーネルレベルのユーザー行為制御が必要だと会社は強調した。

生成型AIベースのフィッシング・詐欺攻撃は、業務環境を精巧に模倣する方式で増加しており、コンテンツ偽変造検知と多重認証など技術的統制が要求されると説明した。

ランサムウェア攻撃はサプライチェーンを通じて拡散され、データ暗号化と情報漏洩、サービス麻痺まで含む「三重渇き」方式で進化している。連鎖攻撃も増加傾向を見せており、バックアップやリカバリ体系の強化と異常行為の検出が必須だと会社は付け加えた。

SGAソリューションズチェ・ヨンチョル代表は「2026年セキュリティの成敗はサーバー・アカウント・動的制御中心ゼロトラストセキュリティシステムの高度化速度にかかっている」とし「既存インフラの上に政策と行為ベースのセキュリティを構築して実質的な防御能力を確保することが重要だ」と話した。

- 関連記事をもっと見る

SGA Solutions发布了2026年五项网络安全预测

领先的综合IT安全公司SGA Solutions(CEO崔永哲)于12日发布了“2026年网络安全展望”。该公司预测,现有攻击模式的演变将成为2026年的主要安全威胁趋势。

SGA Solutions 发布的“2026 年 5 项网络安全预测”包括:▲加强内部控制 ▲全面引入 N2SF ▲针对老旧和易受攻击服务器的攻击增加 ▲基于高级生成式 AI 的网络钓鱼和欺诈 ▲循环勒索软件和三重勒索通过供应链传播。

该公司解释说,加强内部控制是减少因账户和权限管理不善而导致的违规事件的措施,并且可以通过 ICAM 实现零信任环境,ICAM 可以建立账户特定的策略并执行访问策略判断 (PDP)。

国家网络安全框架 (N2SF) 的实施正在加速推进,尤其是在政府部门和公共机构中。它已成为一项强制性的公共部门举措,并在网络安全评估指标中获得加分。SGA Solutions 宣布,它可以通过在现有基础设施上应用零信任叠加层来分阶段实施 N2SF。

该公司强调,针对老旧且易受攻击的服务器的攻击以 web shell 和后门的形式传播,这些攻击的目标是那些安全补丁延迟的服务器,因此必须通过服务器安全解决方案来控制内核级用户行为。

他解释说,基于生成式人工智能的网络钓鱼和欺诈攻击正在增加,它们能够巧妙地模仿工作环境,因此需要内容伪造检测和多因素身份验证等技术控制措施。

勒索软件攻击正在供应链中蔓延,并演变为一种“三重打击”攻击方式,包括数据加密、信息泄露和服务中断。该公司补充说,链式攻击也在增加,因此加强备份和恢复系统以及检测异常行为至关重要。

SGA Solutions 首席执行官崔永哲表示:“2026 年安全能否成功将取决于以服务器、账户和动态控制为中心的零信任安全系统的发展速度。”他还补充道:“重要的是,要在现有基础设施之上构建基于策略和行为的安全机制,以确保切实可行的防御能力。”

- 查看更多相关文章

SGA Solutions annonce cinq prévisions en matière de cybersécurité pour 2026

SGA Solutions (PDG Choi Young-cheol), une entreprise leader en sécurité informatique intégrée, a annoncé ses « Perspectives de cybersécurité 2026 » le 12. L'entreprise prévoit que la modernisation des modes d'attaque existants deviendra une tendance majeure en matière de menaces de sécurité en 2026.

Les « 5 prévisions en matière de cybersécurité pour 2026 » présentées par SGA Solutions incluent : ▲Renforcement des contrôles internes ▲Introduction à grande échelle de N2SF ▲Augmentation des attaques contre les serveurs vieillissants et vulnérables ▲Phishing et fraude avancés basés sur l’IA générative ▲Ransomware cyclique et triple extorsion se propageant dans la chaîne d’approvisionnement.

L'entreprise a expliqué que le renforcement des contrôles internes est une mesure visant à réduire les incidents de violation causés par une mauvaise gestion des comptes et des autorisations, et qu'un environnement de confiance zéro peut être mis en œuvre grâce à ICAM, qui établit des politiques spécifiques aux comptes et effectue un jugement sur la politique d'accès (PDP).

La mise en œuvre du Cadre national de sécurité des réseaux (N2SF) s'accélère, notamment auprès des ministères et des institutions publiques. Devenue une initiative obligatoire du secteur public, elle permet d'obtenir des points supplémentaires dans les indicateurs d'évaluation de la cybersécurité. SGA Solutions a annoncé pouvoir implémenter le N2SF par étapes en appliquant une architecture « zéro confiance » à l'infrastructure existante.

L'entreprise a souligné que les attaques contre les serveurs anciens et vulnérables se propagent sous la forme de web shells et de portes dérobées ciblant les serveurs dont les correctifs de sécurité ont été appliqués tardivement, et qu'un contrôle du comportement des utilisateurs au niveau du noyau via des solutions de sécurité serveur est nécessaire.

Les attaques de phishing et de fraude basées sur l'IA générative sont en hausse, imitant de manière sophistiquée les environnements de travail, ce qui nécessite des contrôles techniques tels que la détection de la falsification de contenu et l'authentification multifacteurs, a-t-il expliqué.

Les attaques par rançongiciel se propagent le long de la chaîne d'approvisionnement et évoluent vers une méthode d'attaque « à triple impact » qui inclut le chiffrement des données, les fuites d'informations et l'interruption de service. Les attaques en chaîne sont également en hausse, ce qui rend essentiel le renforcement des systèmes de sauvegarde et de restauration ainsi que la détection des comportements anormaux, a ajouté l'entreprise.

Choi Young-cheol, PDG de SGA Solutions, a déclaré : « Le succès ou l'échec de la sécurité en 2026 dépendra de la rapidité de développement d'un système de sécurité zéro confiance centré sur les serveurs, les comptes et le contrôle dynamique », ajoutant : « Il est important de garantir des capacités de défense pratiques en construisant une sécurité basée sur des politiques et des comportements par-dessus l'infrastructure existante. »

- Voir plus d'articles connexes

You must be logged in to post a comment.